Троянский конь | Тайны истории

Эту историю рассказывают уже 3000 лет. В ней воедино сошлись война и мир, боги и герои, любовь и ненависть, дружба и предательство, отвага и хитрость. Троянская война — а речь, конечно же, о ней — произошла за 1300 лет до рождения Христе. И лишь через 400 лет события, вызвавшие войну, и само противостояние греков и троянцев великий Гомер описал в своих книгах — «Илиаде» и «Одиссее». Он переплёл художественную выдумку со смесью исторических фактов. И расколол научную общественность на два лагеря: тех, кто считал Трою мифом, и тех, кто был убеждён в её реальности…

Журнал: Ступени Оракула №7, июль 2018 года

Рубрика: Путешествие дилетанта

Автор: Владимир Строганов

Повод к войне

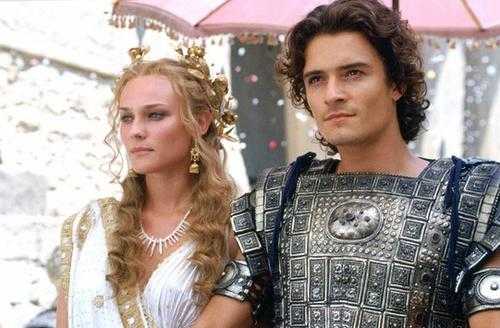

В самом конце бронзового века вечные конкуренты греки и троянцы заключили торговый союз. По этому поводу был устроен пир во дворце царя Спарты Менелая. Со стороны троянцев к греческому двору прибыл Парис, сын царя Приама. Высокий статус гостя — лишнее доказательство того, что заключена сделка века. Но стоило Парису увидеть жену Менелая — Елену, красоте которой завидовали даже боги, как он забыл о своих дипломатических обязанностях. Елена тоже потеряла голову. И в итоге троянский царевич увёз Елену. Менелай был убеждён, что Парис похитил его жену. Троянцы возражали: Елена отправилась за царевичем по доброй воле.

Нерадивый отец

Когда-то очень давно существовала поговорка: «Найдёшь Трою — найдёшь золото». Парадоксально, но при этом всерьёз её никто никогда не искал — разве что охотники за сокровищами. Для историков она была не больше чем легендой — такой же утопической страной, как Атлантида или Шамбала.

Его часто называют отцом современной археологии. Но, в то же время, — отъявленным негодяем. Он слишком охотно смешивал факты и вымысел. Умело играл на публику и никогда не позволял правде испортить хорошую историю.

Где искать Трою? За ответом на этот вопрос Шлиман обратился ко всё той же «Илиаде». Он был уверен: тексты Гомера, словно карта, ведущая к сокровищам, полны незаметных подсказок. Слепец описывал Троянскую равнину как ветреный край, поросший кряжистыми дубами, примостившийся на самом краю пролива — Геллеспонт — нынешнего пролива Дарданеллы. Эти сведения привели Шлимана на северо-запад Турции: Троя должна была быть где-то рядом.

Судьба свела его с Фрэнком Калвертом, британо-американским консулом на Османских землях — по долгу службы и археологом-любителем — по призванию.

Скромный и застенчивый человек, это он указал Шлиману на холм Гиссарлык как на местонахождение древнего города Троя. Он и сам вёл там раскопки — аккуратные, неторопливые и… безрезультатные.

Слоёный пирог

Шлиман ликовал: легендарная Троя найдена! Но его помощник Вильгельм Дерпфельд установил, что найденное золото не относится к XIII веку до н.э. Оно было старше более чем на 1000 лет.

Шлиман нечаянно обнаружил не одну Трою, а целую цивилизацию, охватывающую период в 4500 лет. Это было эпохальное открытие. Девять слоёв Трои покоились друг на друге, как слои в пироге. Но который из них относился ко временам, воспетым Гомером? Своими лихорадочными, неосторожными раскопками Шлиман уничтожил большую часть цивилизации, которую искал. Тем не менее ему удалось вычислить, какой из девяти городов описывал Гомер. Это были сразу две Трои: №6 и №7.

Могила Агамемнона

В отличие от Трои, в существовании Микен никто никогда не сомневался. Однако и там Шлиман оказался первым человеком, ведущим раскопки. Он искал дворец Агамемнона, но обнаружил… кладбище, а в могилах — груды ценных предметов, золота, серебра. Но самым грандиозным его трофеем стали золотые маски на лицах покойников. Обнаружив таковую впервые, Шлиман раструбил на весь мир: «Найдена могила Агамемнона». Но потом сыскалась другая маска — сделанная куда более искусно, и Шлиман завёл шарманку про Агамемнона и его могилу по новой.

Две судьбы одного города

Во время дальнейших раскопок Микен, проводимых в конце XIX века, был найден шлем из клыков вепря, в точности соответствующий описанию в «Илиаде»: «Шлем из кожи; внутри перепутанный часто ремнями, крепко натянут он был, а снаружи в шлему торчали белые вепря клыки». Эта находка заставила историков посмотреть на Гомера другими глазами: он перестал быть для них просто поэтом — мифология и археология слились воедино. История Троянской войны потребовала переосмысления. И на раскопки отправился американский археолог Карл Блеген, также склонный видеть в «Илиаде» путеводитель. Он произвёл тщательные раскопки гомеровской Трои — то есть слоёв № 6 и № 7. И установил, что они разительно отличаются!

Иной была седьмая Троя. Повсеместные признаки богатства, роскошные иностранные товары бесследно исчезли. Им взамен на улицах города появились огромные сосуды для хранения продуктов. Примета, говорящая о том, что жители Трои запасали еду впрок. А это была как раз та улика, которая прямо указывала: седьмая Троя была осаждённым городом, каким она и описана в «Илиаде».

Новое открытие

Блеген закончил раскопки в 1938 году. Казалось, он раскрыл все секреты Трои. Поэтому следующие 50 лет никто ничего не предпринимал. Объединённая команда археологов из Тюбингена и Цинциннати появилась под стенами Трои лишь в 1992 году. Они привезли с собой высокоточные сонары, применяющиеся для поиска нефти. Проска-нировали все пространство вокруг — и в 400 метрах от крепостных стен обнаружили глубокий ров, окружавший город со всех сторон. Троя стала намного больше — по сравнению с первоначальными предположениями. И более укреплённой.

Представьте, что вы греческий воин, осаждающий крепость. Вам надо спешиться с колесницы — под градом стрел, преодолеть ров — под градом стрел, потом пробежать 400 метров — под градом стрел, и лишь тогда достигнуть крепостных стен, которые ещё надо штурмовать — все подтем же градом стрел. Троя действительно была неприступной. Неудивительно, что через 10 лет безуспешной осады греки зашли в тупик. Им нужен был новый план проникновения в Трою. Тут-то на арене и появился знаменитый троянский конь.

Сотрясающий землю

По Гомеру, греки построили деревянного коня, спрятали в нём своих лучших воинов, оставили у стен Трои — якобы в дар. А сами сели в корабли, отчалили от берега, притаились за ближайшим островом и стали ждать, когда ловушка захлопнется. Это не заняло много времени. Троянцы втащили коня внутрь города и стали праздновать победу. Ночью греки выбрались из своего деревянного укрытия и открыли ворота города… Это была величайшая военная уловка. Но могла ли она быть историческим фактом?

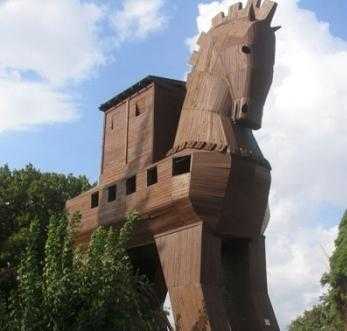

Копий на эту тему в рядах учёных сломано немало. Троянского коня строили в натуральную величину, сверяясь с описаниями Гомера. Выходила громадина весом в 2 тонны — шириной около 3 метров и высотой 7,6 метра. Чтобы её втащить внутрь города, нужно было сначала форсировать ров, потом разбирать крепостную стену. Для этого пришлось бы задействовать всё население Трои. Версия была признана нежизнеспособной.

В итоге сошлись на том, что конь — это символ. Но чего? Как ни странно, и тут подсказка отыскалась на страницах «Илиады». Гомер утверждал, что неприступные стены Трои соорудил сам Посейдон. Но Посейдон — не только бог морей, но и… бог землетрясений. Его часто называют «сотрясающим землю». А животное, с ним ассоциирующееся, как раз и есть конь.

Получается, мы говорим «Посейдон» — подразумеваем землетрясение. А говорим «землетрясение» — подразумеваем коня? Троянского?

Строго говоря, Троя стоит вблизи края главного Анатолийского разлома. Город трясло, и не раз, чему археологи находили свидетельства. Но, видимо, в XIII веке до н.э. Случилось самое сильное землетрясение, разрушившее город, который к тому же был осаждён.

Так два события переплёлись между собой.

Скорее всего, Гомер знал, как именно погибла Троя. Но представьте себя на месте поэта. Он пишет эпическое произведение о богах и героях и заканчивает его фразой: «А потом случилось землетрясение и война кончилась»? Законы жанра требовали мощного аккорда в финале. И Гомер выкатил коня! Который не только уничтожил троянцев, но и на 3000 лет лишил покоя весь род человеческий, вопрошавший: «А был ли конь?».

- < Назад

- Вперёд >

www.bagira.guru

Троян

Троя̀н – город в Центральной Северной Болгарии, в области Ловеч. Троян является административным и хозяйственным центром одноименного муниципалитета. Население города – 21 194 жителя (по переписи 2011 г.)

Троян расположен по поречью реки Бели Осым, в горном районе среди красивой природы Стара Планины. Город находится в 155 км от Софии, 120 км от Пловдива, 70 км от Плевена и 35 км от Ловеча. Через Троянский перевал проходит путь к Южной Болгарии.

Карта Трояна

История Трояна

Археологические находки свидетельствуют о том, что Троянский район населяли еще в период палеолита. В бронзовую эпоху по течению реки Осым заселяются фракийцы.

От римского времени осталась часть обломков крепости Состра, которая неоднократно подвергалась разрушениям.

В 15 веке на территории современного города возникает село, в котором заселяются болгары из Дунайской равнины и др. близких областей.

В первой половине 19 века в Трояне процветает ремесло, особенно керамика и со временем здесь создана известная Троянская школа керамики.

В 1868 г. Троян объявлен городом. В 1877 г. город сожжен турецкими войсками при отступлении.

В 1911 г. Троян стал третьим электрифицированным городом в Болгарии.

Троян сегодня

На территории города развивают свою деятельность множество малых и средних фирм, а также несколько крупных предприятий, среди которых „Актавис”, „Софарма”, „Винпром Троян”, „Витекс” и др.

Также в городе и в близких селах работает несколько мастерских по производству керамики, деревообрабатывающих фирм. В Трояне функционирует собственный хлебозавод, несколько молочных ферм и фирм по производству мяса.

Значительную долю современной экономики муниципалитета составляет туризм. В 15 км от города на Троянском перевале находится туристическое село Беклемето, в котором созданы условия для горнолыжного спорта. В соседних курортных селах Чифлик и Шипково предлагают комфортабельные условия для СПА-туризма, благодаря минеральным бассейнам.

Достопримечательности Трояна

Среди достопримечательностей троянского района особое место занимает Троянский монастырь „Успение Богородичное”, основанный в конце 16 века. Третий по величине в Болгарии монастырь живописно расположен на берегу реки Бели Осым в 10 км от Трояна.

В 12 км от Трояна находится римская крепость Состра, строительство которой началось в 147 г.

В самом городе интерес представляет Музей народных художественных ремесел и прикладных искусств. Самые старые экспонаты музея относятся к 10-9 вв до н.э.

В районе Трояна находятся и природные резерваты – Козя стена, Стенето, Северен Джендем. Они являются частью Национального парка „Централен Балкан”, известный своим уникальным растительным и животным миром.

Виртуальная прогулка по Трояну

peopleandcountries.com

Что внутри трояна – история одного взлома

Довелось мне удалять троян на одном юзерском ПК. Помимо собственно удаления вирус весьма меня заинтересовал, и я решил разобраться в механизме его работы. Результат превзошёл все ожидания. Удалось не только раскрыть злой замысел трояна но и нанести ответный удар и полностью обезвредить зверюгу.

Замес

Вирус пришёл юзеру по почте в виде SCR файла в RAR архиве. В тексте письма, путём простых приёмов социальной инженерии, утверждалось, что сей архив очень полезный и хороший, а файл нужно обязательно запустить. Надо заметить что злодейский SCR файл не обнаруживался антивирусом почтового сервера (какой там стоял антивирус я не знаю), и антивирусом юзера (NOD32). Я никогда не любил NOD32, но теперь я его просто ненавижу. Касперского под рукой не было, но DR.Web и Symantec Endpoint Protection успешно находили вирус.

Наивный и немного глупый юзер конечно же запустил файл. Что мы имеем в результате – ПК жутко тормозит и жрёт трафик, ведёт себя не адекватно. Удалить вирус не составило большого труда, всего пара ключей в реестре на привычных местах – вот и все. После этого приступил к препарированию троянца.

Начальный анализ

После запуска SCR файл порождает три файла, два из которых сразу же запускаются. В памяти постоянно висят два процесса – finder.exe (это он и тормозил систему) и Update.exe. Третьим файлом является (о! ужос!) обычный консольный архиватор RAR! Всё это хозяйство складывается в каталог c:\windows\system и прописывается в реестре на автозагрузку.

Проверка сетевой активности

“Устанавливаем” троян на тестовый ПК и подключаем к его сетевому разъёму ноут со сниффером. В процессе работы троян отправляет DNS запросы на резолвинг адреса почтового сервера Яндекса. Что-ж, ты хочешь Яндекс-почту? Ты её получишь. Ставлю на свой ноут простой почтовый сервер и прописываю в файле HOSTS на заражённом ПК, что mail.yandex.ru теперь живёт на моём ноуте. Смотрим логи почтовика.

Действительно, троян ломится на почтовый сервер с надеждой отправить сообщение. Конечно у него это не получается, ибо при отправке на сервер передаётся запрос на защищённое SMTP соединение. В результате в логах видно только адрес отправителя [email protected], пароль к сожалению не получится узнать, но нам оно и не очень надо. После ошибки при отправке почты троян пытается открыть FTP соединение с отдельным IP адресом в Интернете. После неудачи при соединении по FTP всё повторяется снова. Так себя проявляет файл Update.exe. Другой файл finder.exe не производит никакой сетевой активности.

Анализ внутренней структуры

Первое, что приходит на ум – попытаться найти в коде вируса найденные IP адес и email. Анализ SCR файла дизасемблером не дал никаких результатов, оказалось, что он представляет собой архив в неизвестном мне формате. Тогда может быть найти файлы finder.exe и Update.exe? Но при выключенном ПК этих файлов нет на диске, а при выключенном их не возможно открыть по причине того, что они уже запущены. Логично предположить, что троян затирает сам себя при выключении ПК, оставляя только основной файл, который порождает все остальные.

Решить такую проблему очень просто – выключим питание заражённого ПК в процессе работы, выдёргиваем шнур питания из розетки и вот они! Попались голубчики! Открываем Update.exe двоичным редактором, а там всё, как на ладони.

Как работает троян

В результате проделанных действий удалось установить механизм работы трояна. В процессе работы вирус ищет на ПК жертвы файлы документов MS office, картинки и PDF файлы, извлекает из системы данные учётных записей популярных сервисов (это делается с помощью программы подобной Multi Password Recovery), вся полученная информация упаковывается обычным RAR. Архив с крадеными данными отправляется по email через сервер Яндекса на адрес gmail.com. В качестве запасного варианта используется FTP.

Все вредоносные действия выполняются с помощью BAT файла, текст которого в открытом виде находится в Update.exe. Вирус используется крайне простой способ работы и не отличается какими-либо средствами самозащиты. Во вредоносном BAT файле содержатся так же все адреса для отправки данных логины и пароли от FTP и почты.

Даём сдачи

Прежде всего открываем почту Яндекса и заходим в учётку почты. Во входящих – несколько сообщений об ошибках доставки, в остальных папках пусто. Ошибки доставки интересны тем, что это ошибки ограничения размера отправляемого сообщения – вирус собирает так много информации, что она не обрабатывается серверами Яндекса, слишком большой размер исходящего сообщения. Пароль на почту конечно же поменял.

Теперь очередь за FTP. Сканируем сервер с помощью nmap. Открыт стандартный набор портов для обычного шаред-хостинга. В ответе на стандартное приветствие почтовый сервер возвращает интересный комментарий – “Direct Admin mailserver”. Есть такая панель управления хостингом – Direct Admin, отвечает она по HTTP на порту 2222. Заходим на страничку у правления хостингом с параметрами от FTP, всё – хостинг то же наш!

На сервере была размещена админка управления процессом распространения вируса: формы отправляемых писем, списки адресов для отправки, упакованные в разных форматах копии трояна. Теперь процесс работы злодея стал виден полностью. Злодей собирал приватные данные крайне примитивным способом надеясь на удачу. Все пароли поменял, содержимое хостинга удалил, для красоты повесил красивую картиночку ;-).

Эпилог

Вот так, проявив немного смекалки и терпения можно полностью деактивировать простой троян. Никаких супер-умений тут не требуется, использовал самые известные программы – nmap, IDA, far. Все желающие могут ознакомиться с содержимым злодейского сервера. Все реально опасные вещи из него удалены, но можно посмотреть как работает такой троян изнутри, может кому это будет полезно. После удаления такого вируса нужно обязательно сменить все пароли, которые использовались на заражённом ПК!

www.mmouse.ru

Шпионский ярлык: история трояна Stuxnet

Содержание статьи

Середина июля была ознаменована кибератакой на промышленный сектор целых

государств. Естественно, наш журнал не мог пропустить такого события и

подготовил материал об этом инциденте.

Промышленный шпионаж

Мы привыкли, что киберпреступность пытается обмануть, взломать и обворовать

несчастных пользователей интернета. Но время всегда заставляет людей двигаться

дальше, за новыми результатами и новой прибылью. То же самое происходит и в

отношении плохих парней. Можно еще с десяток лет строить ботнеты, воровать

номера CC, но ведь есть еще огромная неизведанная ниша — промышленность, ее

технологии, секреты и ценные данные. Именно с ней и произошел инцидент в разгар

лета — беспрецедентная атака на промышленные системы

SCADA, Supervisory Control And

Data Acquisition, что переводится как «Диспетчерское Управление и Сбор Данных»

(по-нашему это аналог АСУ ТП — Автоматизированная Система Управления

Технологическим Процессом). Такие системы контролируют процессы на производстве,

нефтяных вышках, атомных электростанциях, газопроводах и т.д. Естественно, такие

комплексы имеют свои базы данных, и та информация, что в этих базах, бесценна.

Именно на эту информацию и нацелилась свежая вредоносная программа, получившая

имя

Stuxnet.

Stuxnet

Первыми обнаружили нового зверя братья-славяне из Белоруссии, а именно —

антивирусная контора VirusBlokAda. 17 июня ими было найдено тело виря, но лишь к

10 июля они выпустили пресс-релиз (объясняя это тем, что им было необходимо

уведомить компании, чье имя было в ходе дела «опорочено», и изучить экземпляр).

Компании эти достаточно известны — Microsoft и Realtek. Специалисты VirusBlokAda

зафиксировали использование червем 0day-уязвимости при обработке файлов ярлыков

(.lnk), и поэтому в дело оказались вмешаны Microsoft (о самой уязвимости

поговорим позже). А вот при чем тут Realtek? Дело в том, что устанавливаемые

червем драйвера имели действующий сертификат, заверенный Verisign и выданный на

имя Realtek. Такой оборот дела сильно усложняет процесс детектирования

вредоносного контента различными системами обнаружения и предотвращения

вторжения на уровне хоста (HIPS, антируткиты), так как такие системы безгранично

доверяют сертификатам, не обращая внимания на суть дела. Я вполне уверен, что

доверенный сертификат сильно продлил жизнь «малваре», прежде, чем ее обнаружили.

Как бы то ни было, после пресс-релиза белорусов, другие антивирусные компании

так же подключились к исследованию, как новой уязвимости, с помощью которой

распространялся червь, так и к боевой нагрузке.

Распространение

Механизм размножения червя, казалось бы, не особо-то и оригинальный — через

USB-флешки. Но autorun.inf тут уже ни при чем. В дело вступает новая уязвимость,

которая позволяет загружать произвольную .DLL-библиотеку, как только флешка

будет вставлена, и пользователь откроет ее содержимое. Дело в том, что на флешке

лежит .DLL-файл с вредоносным кодом (ну, фактически расширение, в случае с

червем, — .TMP) и .LNK-файл. Файл с расширением .LNK является обычным ярлыком.

Но в нашей ситуации ярлык не совсем обычный. При отображении ярлычка в

стандартной оболочке или Total Commander автоматически выполнится лежащий рядом

.DLL-файл со всеми вытекающими отсюда последствиями! Как такое могло произойти?

Как известно, ярлык указывает на исполняемый файл и при двойном щелчке

вызывает его. Но тут все без щелчков, да и .DLL-файл так не выполнить. Если

рассмотреть ярлык в HEX-редакторе, можно увидеть, что в его середине указан путь

до нашей .DLL. Кроме того, это не обычный ярлычок, а ярлычок на элемент панели

управления! Эта-то деталь все и объясняет. Любой элемент панели управления — .CPL-

апплет. Но CPL — это, по сути, простая .DLL, поэтому ярлык для панели управления

особый, он как бы понимает, что имеет дело с .DLL. Кроме того, такой ярлык

пытается ВЫТАЩИТЬ иконку из.DLL, чтобы отобразить ее в проводнике. Но для того,

чтобы вытащить иконку, надо подгрузить библиотеку. Что, собственно, оболочка и

делает с помощью вызова LoadLibraryW().

Справедливости ради стоит отметить, что вызов этой функции автоматически

влечет за собой выполнение функции DllMain() из подгружаемой библиотеки.

Поэтому, если такой ярлычок будет указывать не на .CPL-апплет, а на злую

библиотеку со злым кодом (в функции DllMain()), то код выполнится

АВТОМАТИЧЕСКИ при просмотре иконки ярлыка. Кроме того, эту уязвимость можно

использовать и с помощью .PIF-ярлыков.

Боевая нагрузка

Кроме интересного метода распространения удивила и боевая нагрузка — никаких

ботнетов, краж банковских паролей, номеров CC. Все оказалось куда масштабнее.

Уязвимость .LNK провоцирует загрузку скрытого файла с именем ~wtr4141.tmp,

лежащего рядом с ярлыком. Файл этот исполняемый, но маленький (всего 25 Кб). Как

отметили специалисты из Symantec, очень важно на первых порах скрыть свое

присутствие, пока система еще не заражена. С учетом специфики 0day-уязвимости,

которая действует, как только пользователь увидит иконки, сработает и

~wtr4141.tmp, который в первую очередь вешает перехваты системных вызовов в

kernel32.dll. Перехватываемые вызовы:

- FindFirstFileW

- FindNextFileW

- FindFirstFileExW

Хуки также вешаются и на некоторые функции из ntdll.dll:

- NtQueryDirectoryFile

- ZwQueryDirectoryFile

Все эти функции обрабатываются со следующей логикой — если файл начинается с

«~wtr» и заканчивается на «.tmp» (или на «.lnk»), то удалить его из

возвращенного оригинальной функцией значения, а затем вернуть, что осталось.

Другими словами, скрыть свое присутствие на диске. Поэтому пользователь просто

не увидит файлы на флешке. После этого ~wtr4141.tmp подгружает второй файл с

диска (~wtr4132.tmp). Делает он это не совсем стандартно, я бы даже сказал,

извращенно — установкой хуков в ntdll.dll на вызовы:

- ZwMapViewOfSection

- ZwCreateSection

- ZwOpenFile

- ZwCloseFile

- ZwQueryAttributesFile

- ZwQuerySection

Затем с помощью вызова LoadLibrary он пытается подгрузить несуществующий файл

со специальным именем, на это дело срабатывают ранее установленные хуки и грузят

второй файл, уже реально существующий — ~wtr4132.tmp, вернее, его

незакодированную часть, которая раскодирует вторую часть (по факту —

UPX-сжатие). Вторая часть представляет собой некие ресурсы, другие файлы,

которые вступают в дело после расшифровки и экспорта (аналогичным извращенным

методом с хуками на API функции).

Первым делом устанавливаются два драйвера — mrxcls.sys и mrxnet.sys (именно

из-за этих файлов червь получил такое название — Stuxnet). Устанавливаются они в

системную директорию, а функционал на них — руткит уровня ядра с той же логикой,

что и в первом файле. Это обеспечит защиту червя после перезагрузки и завершения

процесса ~wtr4141.tmp.

Драйвера эти, как уже было сказано, имеют легитимный сертификат Realtek,

поэтому их установка пройдет без проблем (на данный момент сертификат уже

отозван). Кроме руткита распаковываются файлы шаблона ярлыка и ~wtr4141.tmp для

организации заражения других USB-устройств. Потом экспортируется код, который

инъектится в системные процессы и добавляет в реестр вышеотмеченные .SYS-файлы

руткита (HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\MRxCls). Далее

раскодируются два .DLL-файла, которые заменяют существующие файлы системы SCADA

— Siemens Step 7.

Таким образом, все вызовы из системы SCADA переходят в поддельные библиотеки.

Там происходит «нужная» обработка, после чего вызовы передаются в оригинальные .DLL

(остальную часть функций вирь и вовсе эмулирует самостоятельно). Кроме всего

перечисленного, червь блокирует процессы антивирусов и пытается найти сервера

СУБД (MSSQL). Найдя таковые, он пробует выполнить вход с учетной записью

WinCCConnect и паролем по умолчанию — 2WSXcder. Это учетная запись от БД SCADA

типа Siemens Simatic WinCC. Как видно, червь заточен именно под продукт Siemens.

Если аутентификация прошла успешно, шпион выкачивает данные о процессах и прочую

секретную инфу. Кроме того, он не гнушается поискать в локальных файлах полезную

для шпионов информацию. Если удается обнаружить выход в интернет, то червь лезет

на один из командных серверов. Имена серваков такие:

- mypremierfutbol.com

- todaysfutbol.com

Туда червь и пытался достучаться и «что-то» слить в зашифрованном виде.

Ребята из Symantec разобрались и с этой задачей. Оказалось, что шифрование

представляет собой побайтовую операцию XOR с 31-битным ключом, который был

прошит в одной из .DLL-библиотек. Ответ с сервера также приходит в

XOR-виде, правда, используется уже другой ключ из той же библиотеки. Троян

отсылает на сервер общую информацию о зараженной машине (версия винды, имя

компьютера, адреса сетевых интерфейсов, а также флаг наличия SCADA). В ответ от

командного центра могут приходить вызовы RPC для работы с файлами, создания

процессов, внедрения в процесс и загрузки новых библиотек и др.

Что это было?

Именно так… что же это было?! Простые блэкхаты не будут ввязываться в то, что

не принесет легких денег. Данные из SCADA-систем интересны лишь конкурентам.

Конкурентам в коммерческом или политическом планах. Если взглянуть на карту

распространения заразы (по данным лаборатории Касперского), то видно, что

эпицентр — Азия (а именно — Индия, Иран и Индонезия). Если взглянуть на

описанный функционал червя, то можно ужаснуться — контроль над .DLL и перехват

функций SCADA. Разве не круто — управлять индийской атомной электростанцией по

инету? Или проникнуть в иранскую ядерную программу? К тому же, мы имеем факт,

что драйвера руткита имеют легальный сертификат, который географически

принадлежит компании, базирующейся в той же зоне (в Тайланде)!

Этой историей занимаются не только антивирусные компании, но и

правительственные структуры (чтобы замести свои следы? :)). В результате

«захвата» указанных доменов и командных серверов удалось проанализировать

статистику стучащихся туда больных машин. В итоге данные Symantec практически

совпадают со сведениями Лаборатории Касперского — все те же страны. Кроме всего

этого уже подтвердились факты проникновения и в саму систему SCADA. Пока не так

много, около трех фактов (два из Германии и один из Ирана). Но ведь не все будут

публично говорить, что их поимели…

Что будет?

После всего случившегося, я думаю, возникнет неслабый интерес к безопасности

SCADA. До этого инцидента уже были и исследователи, и фирмы, которые

предупреждали о проблемах в безопасности и предлагали свои услуги, но этот

конкретный случай может помочь им очень неплохо заработать. Смею полагать, что

такая же модель червя годится и для ERP-систем, так как показанная схема

применима и для этой модели. ERP-системы отвечают за планирование и управление

бизнесом — деньгами, задачами, товарами и т.д., и т.п. (Я бы даже сказал, что

написать такого червя под ERP было бы легче, но раз была выбрана SCADA и регионы

Азии, то тут скорее попахивает политикой…). Так что все эти бизнес- и

промышленные системы еще ждут своих героев (привет Александру Полякову aka

sh3kerr). Но вот что касается .LNK-уязвимости, то, например, троянец Zeus уже

стал использовать ее для своего размножения. Кроме того, ребята из Rapid7

сделали эксплойт для Metasploit, который способен работать через HTTP с помощью

WebDav.

При этом шеллкод забивается в .DLL-файл, и ярлык его подгружает. Патча на

момент написания статьи еще не было, а угроза весьма существенная — тут все

антивирусные компании говорят, что они прекрасно детектируют виря по сигнатурам,

поэтому самое время обратить внимание, что сигнатуры — отстой. Сигнатура DLL нам

не так интересна, а вот сигнатура, по которой определяется, что данный ярлык —

эксплойт, определенно может хромать. Возьмем ярлык от публичного PoC

(suckme.lnk_) и отправим это чудо на virustotal.com. В итоге мы имеем 27

антивирусов, которые его обнаружили. Теперь откроем панель управления и создадим

пару ярлыков, один желательно от Java. Далее переименуем эти ярлыки через

консоль:

nopy Java.lnk Java.lnk_

Второй ярлык копируем аналогично первому. Теперь мы можем редактировать их в

HEX-редакторе. Обычно все ярлыки имеют указатель в виде Unicode-формата, но

Java-ярлык — нет. В итоге мы видим две ссылки на CPL-апплеты, причем для Java —

не в Unicode-виде. Меняем путь к CPL (DLL) на наш файл, удаляем посередине

лишние байты (fa ff ff ff 20) и сохраняем. Копируем обратно с расширением .LNK.

Итоги отправляем на virustotal.com. Для Unicode-ярлыка осталось 11 антивирусов,

для Java-ярлыка — 8, то есть 70% антивирусов перестали детектить эксплойт, и

среди этих антивирусов такие гиганты, как Symantec, Kaspersky, AVG, NOD32. Так

что антивирус тут — не панацея.

Это так… пять копеек от меня, чтобы там не расслаблялись, а вообще,

антивирусникам надо сказать спасибо за столь тщательную и интересную работу,

которую они проделали, чтобы помочь нам разобраться в этой угрозе. Спасибо Вам,

бойцам антивирусного фронта: AdBlokAda (первыми обнаружили и изучили), Symantec

(за подробный технический анализ в своем блоге), компании ESET и лично

Александру Матросову за их работу в московской лаборатории. Также спасибо

лаборатории Касперского и их блогу, в котором Александр Гостев делился своими

мыслями и красивыми картами :). Ну и спасибо тебе, мой читатель, переваривший

этот важный материал.

xakep.ru

Троян википедия — википедия карта Трояна — информация из википедии на карте

Троя́н (болг. Троян) — город в Ловечской области Болгарии, в 160 км к востоку от Софии, население около 25 тысяч человек.

География

Лежит к югу от Ловеча, на р. Бели Осам, в Старой горе (болг. «Стара планина» = Старая гора. Коджа-Балкане — турецкий перевод имены горы), в 30 км от Троянского горного перевала, имеющего высоту 1651 м и ведущего на Карлово. Город расположен на высоте 400 м над морем. Отсюда идут большие дороги на Ловеч, Тетевен и Севлиево.

История

Основан в 1868 году на месте древнеримской крепости Состра, заложенной в 147 году н. э. при императоре Антонине Пие на реке Осым. Получил свое название в честь римского императора Марка Ульпия Траяна. Вплоть до второй мировой войны оставался небольшим провинциальным городом.

В 1948 году соединен был с железнодорожной веткой Ловеч — Левски — Свиштов. В этом же году в городе был построен и введён в эксплуатацию завод «Машстрой», первой выпущенной продукцией предприятия стало оборудование для подвесной дороги, однако в дальнейшем специализацией завода стало производство деревообрабатывающего оборудования (в частности, здесь были выпущены первая в истории Болгарии моторная пила, первая дробилка для измельчения древесных отходов, а впоследствии освоено серийное производство пилорам).

Динамика численности населения

|

Достопримечательности

Неподалеку от города расположен Троянский монастырь Успения Пресвятой Богородицы, основанный в начале XVII века и сыгравший важную роль в болгарском восстании 1876 года.

Известные жители

В Трояне родился известный болгарский футболист Мартин Кушев, выступавший за несколько русских клубов.Помимо Кушева, в этом городе родился ещё один спортсмен: член сборной Болгарии по биатлону Владимир Илиев.Так же родом из Трояна известный музыкант Иван Шопов (Cooh).

Политическая ситуация

Кмет (мэр) общины Троян — Донка Михайлова (БСП) по результатам выборов в правление общины.

Примечания

- ↑ Географический энциклопедический словарь: географические названия / Под ред. А. Ф. Трёшникова. — 2-е изд., доп. — М.: Советская энциклопедия, 1989. — С. 487. — 210 000 экз. — ISBN 5-85270-057-6.

- ↑ Денчо Денчев. Новая слава Трояна // Журнал «Болгария», № 11, 1957. С. 15.

- ↑ М.Кушев в ФК Амкар

Ссылки

- Статистика населения

- Пирожников А. И. История 10-го пехотного Новоингерманландского полка. Тула, 1913

- Троян // Энциклопедический словарь Брокгауза и Ефрона : в 86 т. (82 т. и 4 доп.). — СПб., 1890—1907.

ru.gulliway.org

Троян: тайный языческий бог в которого верили скоморохи

Когда современный человек слышит слово «Троян», то можно не сомневаться: скорее всего, он подумает, что речь идет о вредоносной программе, проникающей в компьютер без ведома владельца. Самые образованные вспомнят, вероятно, римского императора Траяна. И уж точно, никому и в голову не придет вспомнить в связи с Трояном скоморохов.

Между тем сегодня ряд авторов, в том числе и авторитетные в среде родноверов и сторонников теорий из области «фолк-хистори» Андреев, Синельников и Шеховцов, считают, что таковая связь существовала на протяжении многих столетий.

Откуда мы знаем о Трояне?

Имя Троян встречается только в двух древнерусских текстах. Прежде всего, это «Слово о полку Игореве», где фигурируют «века Трояна», «земля Трояна» и «тропа Трояна». Несмотря на обилие интерпретаций и истолкований, эти места остаются темными. Второй текст – апокриф «Хождение Богородицы по мукам». В нем описываются мучения, уготованные разным грешникам, в том числе и тем, кто верит в языческих богов Трояна, Хорса, Велеса и Перуна. Оба произведения датируются XII веком, когда пережитки язычества были в обществе еще довольно сильны.

Кто такой Троян?

По представлениям современных историков и фольклористов Троян проник в древнерусскую культуру из преданий и поверий южных славян. У сербов Троян предстает в виде демона с тремя головами. Одна пожирает людей, другая – скот, третья – рыбу. Это ночное чудище, которое днем прячется от смертоносных для него лучей солнца. Он навещает свою полюбовницу по ночам и не покидает ее до той поры, пока не запоют петухи. Брат женщины вырезал языки у петухов, и Троян пропускает рассветный час. Он скачет домой, но, видя, что не успевает до восхода солнца, прячется в стог сена. Коровы растаскивают стог, тогда он заворачивается в плащ и ложится под кустом, надеясь на тень. Прохожий, видя лежащего под кустом человека в богатом плаще, сдергивает плащ, и Троян погибает под лучами солнца.

Как ни странно, этого незадачливого демона многие фольклористы видят прямым наследником славного римского императора Траяна. В I-II веках он захватил Балканы и Дакию (современная Румыния) и вошел в прямое соприкосновение с праславянским миром. Римских цезарей обожествляли, и, возможно, это обожествление в среде варварских народов пошло дальше, по пути превращения Траяна в полусказочное существо, наделенное то ли демоническими, то ли божественными чертами.

Другие выводят имя Трояна не от римского императора, а от числа «три». В самом деле Троян в большинстве преданий трехглав. Славянская традиция знает трехглавых богов и трехглавых кумиров. Эта трехглавость означает власть над тремя мирами: подземным или потусторонним, земным, в котором живем мы, и небесным, где обитают боги. Поскольку мы практически не располагаем сведениями ни о пантеоне языческой Руси, ни о мифах и преданиях дохристианской эпохи, то по поводу взаимоотношений реального Траяна и трехглавого божества славян сейчас остается лишь строить предположения.

Троян и скоморохи

А какова же связь Трояна со скоморохами? По мнению родноверов культ Трояна с древних времен был связан со скоморохами, которым это божество покровительствовало.

А. Синельников даже приводит легенду о том, что некогда Траян в благодарность за то, что они его потешили, подарил скоморохам волшебную серебряную маску. Скоморохи стали первыми жрецами Трояна и спрятали маску на вершине Замри-горы (сейчас это Московская область). Каждый год на Ивана Купалу они приходили на эту гору и справляли здесь свои культы, поклоняясь Трояну. Маска выполняла все их желания. Потом начались гонения на скоморохов, и они «переквалифицировались» в бродячих торговцев-офеней, сохранив древний сакральный язык и свои тайные мистерии на Замри-горе.

При всей заманчивой живописности этой теории нужно сказать, что ни в одном источнике, признаваемом академической наукой, об этой преемственности от жрецов Трояна к скоморохам и далее к бродячим торговцам-офеням ничего не найдено.

Читайте также:

cyrillitsa.ru

история, покрытая пылью веков :: SYL.ru

В истории человеческой цивилизации есть немало тайн, красивых сюжетов, покрытых пылью веков. Одни немного приоткрыли свою завесу для любопытных, другие, наоборот, только добавили загадок, будоражащих воображение. А третьи поют нам оду вечной любви, которая тоже бывает разной. Красивой и трагической, как у Ромео и Джульетты, благородной, как у Тристана и Изольды, всепоглощающей, как у Ланселота и Гвиневры, меняющей ход событий для планеты, как у Париса и Елены. Именно последней паре и обязан своим появлением легендарный троянский конь.

Немного истории

Как появился знаменитый троянский конь, значение которого сегодня так неоднозначно? Он восходит к легендарной саге, поведанной миру Гомером. Но обо всем по порядку. Жила-была на свете красавица Елена – дочь всемогущего царя Спарты. Это государство на территории современной Греции славилось отважными и смелыми воинами, сильными женщинами и жесткой дисциплиной. За руку прекрасной девушки боролись все самые важные представители сильного пола – аристократы и вельможи, герои, принцы других государств. Пытали счастья даже простые парни, поэты и философы. Избранником Елены стал светловласый Менелай, сын Атрея. Вскоре у новобрачных появилась дочка, а Тиндарей (отец Елены) объявил зятя наследником престола.

Кровная обида спартанцев

Безоблачное счастье нарушил приезд Париса – чудом оставшегося в живых сына царя Приама. Он соблазнил Елену и увез ее в Трою. Обиженный Менелай собрал войско и бросился в погоню. К нему были вынуждены присоединиться все бывшие женихи царевны, ведь перед тем, как объявить избранника дочери, Тиндарей взял со всех клятву о том, что они будут помогать Спарте в войне. Так Менелаю стали помогать Ахилл, Одиссей, Агамемнон и другие отважные воины того времени. Началась осада богатого Илиона, которая продлилась долгих десять лет.

Окончание войны. Троянский конь

Война была долгой и тяжелой. Один за другим погибали герои с двух сторон, воины тужили за своим домом. Даже всемогущие боги-олимпийцы разделились на два табора и не знали, кому присудить победу. Но так или иначе, благодаря идее хитроумного Одиссея, царя Итаки, был построен троянский конь. Его греки оставили на берегу моря, а сами сели в свои корабли и уплыли домой. На радостях жители Илиона стали заносить огромную деревянную скульптуру в город, проломив крепостную стену. Никто не обращал внимания на предостережения Лаокоона и Кассандры, забыли вещий сон Гекубы перед рождением Париса (ей приснилось, что она родила факел, который сжег город). Но ночью троянский конь открылся, из него вылезли вооруженные ахейцы. Это был конец могущественного государства.

Значение фразы сегодня

Сегодня часто используют словосочетание «троянский конь». Фразеологизм означает коварство врагов, хитрый маневр, обман. По другой версии – это дар, который не сулит одаренному ничего хорошего, поскольку имеет скрытый смысл. В случае с Троей конь принес ей разрушение и гибель, поскольку на самом деле не был просто подарком греков богине Афине. Он был сделан для того, чтобы Илион поверил в окончание войны. Он был своеобразным тактическим отступлением во имя великой победы.

Сегодня часто используют словосочетание «троянский конь». Фразеологизм означает коварство врагов, хитрый маневр, обман. По другой версии – это дар, который не сулит одаренному ничего хорошего, поскольку имеет скрытый смысл. В случае с Троей конь принес ей разрушение и гибель, поскольку на самом деле не был просто подарком греков богине Афине. Он был сделан для того, чтобы Илион поверил в окончание войны. Он был своеобразным тактическим отступлением во имя великой победы.

www.syl.ru